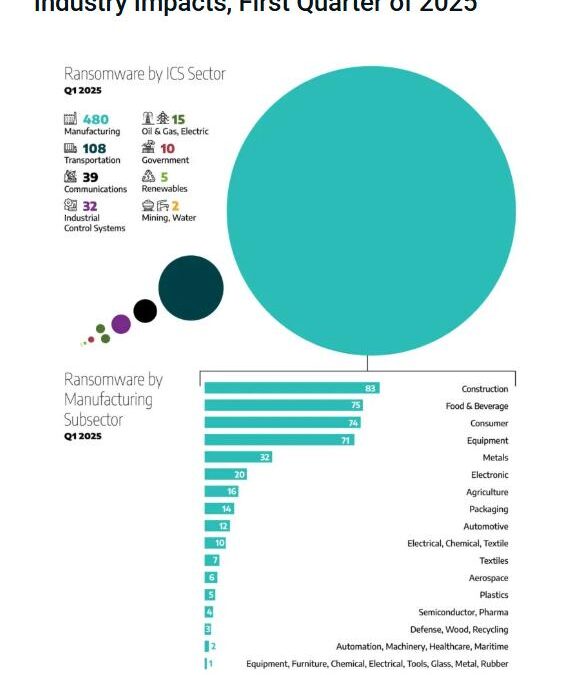

Un rapporto evidenzia che il settore industriale è stato il più colpito dai crimini di tipo rasomware. In particolare, negli ultimi mesi del 2025, sono state attaccate fino a 480 industrie o fabbriche.

Per quanto riguarda i sottosettori, possiamo notare che nel settore metallurgico sono state colpite 32 aziende.

Questa notizia, ovviamente, non apparirà nella sezione news. Non è una buona stampa mostrare le vulnerabilità delle aziende, ma rapporti come questo di Dragos possono essere un buon monito a prendere precauzioni per evitare che gli attacchi informatici causino danni irreparabili ai nostri ordini, alle vendite o alla tecnologia.

Principali risultati del rapporto:

- Gli attacchi ransomware sono passati da circa 600 nel quarto trimestre 2024 a 708 nel primo trimestre 2025.

- Il settore manifatturiero è stato il più colpito, con il 68% dei casi. All’interno di questo settore, i sottosettori delle costruzioni, degli alimenti e delle bevande, dei beni di consumo e delle attrezzature industriali hanno concentrato la maggior parte delle attività.

- L “Oceania ha registrato 14 incidenti, soprattutto in Australia (13), e uno in Nuova Zelanda. Anche il Nord America e l” Europa hanno registrato aumenti significativi.

- Sebbene non siano emerse nuove varianti specificamente rivolte ai sistemi di controllo industriale (ICS), sono state segnalate interruzioni operative su larga scala.

- Le tecniche emergenti includono l’uso di malware basati sull’intelligenza artificiale, tattiche di estorsione in chiaro, il coinvolgimento di attori statali e l’elusione avanzata delle soluzioni EDR.

- Persistono anche metodi come il phishing guidato dall “intelligenza artificiale, lo sfruttamento di vulnerabilità zero-day, l” abuso di accesso remoto e il furto di credenziali.

- Il gruppo Cl0p ha incrementato significativamente la propria attività, sfruttando le carenze della piattaforma Cleo Managed File Transfer.

- La convergenza tra ambienti IT e TO continua a intensificare l’impatto degli attacchi.

- La disinformazione e le dichiarazioni non verificate dei gruppi criminali rendono difficili le strategie difensive.

Nel dettaglio, il settore manifatturiero ha registrato 480 attacchi nel primo trimestre, rispetto ai 424 del periodo precedente. Il sotto-settore alimentare e delle bevande è stato il più colpito, con 75 incidenti (16%). Gli aggressori hanno sfruttato le debolezze nell’accesso remoto, nella gestione delle credenziali e nella sicurezza della catena di approvvigionamento, aggravando i danni operativi e ostacolando le risposte.

Raccomandazioni e misure difensive

Dragos sottolinea l “importanza di misure difensive proattive e di capacità di rilevamento precoce. L” applicazione di regole basate su solide informazioni sulle minacce consente ai team di sicurezza di identificare tempestivamente i segnali di attacco, riducendo il rischio di gravi interruzioni.

Il rapporto raccomanda alle organizzazioni di adottare misure chiave quali:

- Implementazione di una forte autenticazione a più fattori (MFA).

- Monitoraggio intensivo delle aree critiche della rete.

- Backup offline sicuri.

- Protocolli migliorati per la gestione dell’accesso remoto.

Inoltre, è essenziale fornire una formazione continua al personale, rivedere regolarmente l “architettura di rete e utilizzare soluzioni di rilevamento basate sull” intelligenza artificiale. Queste azioni aiutano a mitigare minacce complesse come il phishing generato dall “intelligenza artificiale, l” estorsione non criptata o gli attacchi di Stati nazionali, come quelli attribuiti al gruppo Qilin. Si consiglia inoltre di convalidare le informazioni sulle minacce per contrastare le pratiche ingannevoli, come quelle associate a Babuk 2.

In un contesto in cui l’ecosistema del ransomware sta diventando sempre più frammentato e sofisticato, le strategie difensive proattive, la condivisione agile delle informazioni e la collaborazione tra gli attori chiave sono essenziali per proteggere le operazioni industriali e le infrastrutture critiche. Il rafforzamento della sicurezza informatica nella convergenza IT/OT, la protezione delle catene di approvvigionamento vulnerabili e il miglioramento dei sistemi di notifica contribuiranno ad aumentare la resilienza a queste minacce persistenti.