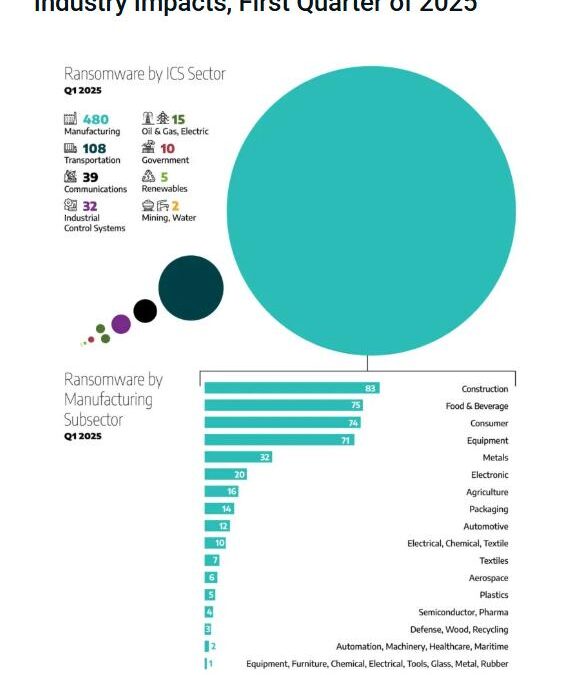

一份报告强调,工业部门受rasomware 犯罪的影响最大。具体来说,在 2025 年的最后几个月里,多达 480 家工业或工厂受到攻击。

按次级行业划分,我们可以看到金属行业有 32 家公司受到影响。

当然,这则新闻不会出现在新闻栏目中。展示公司的漏洞并不是很好的新闻,但像 Dragos 这样的报道可以很好地警示我们采取预防措施,防止计算机攻击对我们的订单、销售或技术造成不可挽回的损失。

报告的主要结论:

- 勒索软件攻击从 2024 年第四季度的约 600 起增至 2025 年第一季度的 708 起。

- 制造业受到的冲击最大,占 68%。在这一部门中,建筑、食品和饮料、消费品和工业设备分部门的活动最为集中。

- 大洋洲发生了 14 起事件,大部分发生在澳大利亚(13 起),新西兰发生了 1 起。北美洲和欧洲也有显著增加。

- 虽然没有出现专门针对工业控制系统(ICS)的新变种,但也有大规模运行中断的报道。

- 新出现的技术包括使用基于人工智能的恶意软件、未加密的勒索策略、国家行为者的参与以及对电子数据记录解决方案的高级规避。

- 人工智能驱动的网络钓鱼、利用零日漏洞、滥用远程访问和凭证盗窃等方法也依然存在。

- Cl0p 小组利用 Cleo 托管文件传输平台的故障,大幅增加了活动。

- IT 环境与 TO 环境的融合不断加剧攻击的影响。

- 犯罪团伙的虚假信息和未经核实的言论使防御战略难以实施。

具体而言,制造业在第一季度报告了 480 起袭击事件,而上一季度为 424 起。食品和饮料子行业受影响最大,发生了 75 起事件(16%)。攻击者利用了远程访问、凭证管理和供应链安全方面的薄弱环节,加剧了运营破坏并阻碍了应对措施。

建议和防御措施

Dragos 强调了主动防御措施和早期检测能力的重要性。应用基于强大威胁情报的规则可以让安全团队在早期阶段识别攻击迹象,降低严重破坏的风险。

报告建议各组织采取以下关键措施

- 实施强大的多因素身份验证(MFA)。

- 加强对网络关键区域的监控。

- 安全离线备份

- 增强远程访问管理协议。

此外,还必须对员工进行持续培训,定期审查网络架构,并采用基于人工智能的检测解决方案。这些行动有助于减轻复杂的威胁,如人工智能生成的网络钓鱼、未加密勒索或民族国家攻击,如麒麟组织的攻击。此外,还建议验证威胁情报,以打击与 Babuk 2 有关的欺骗行为。

在勒索软件生态系统日益分散和复杂的背景下,积极主动的防御策略、灵活的信息共享和关键参与者之间的合作对于保护工业运营和关键基础设施至关重要。加强 IT/OT 融合点的网络安全、保护脆弱的供应链和改进通知系统,将有助于提高抵御这些持续性威胁的能力。