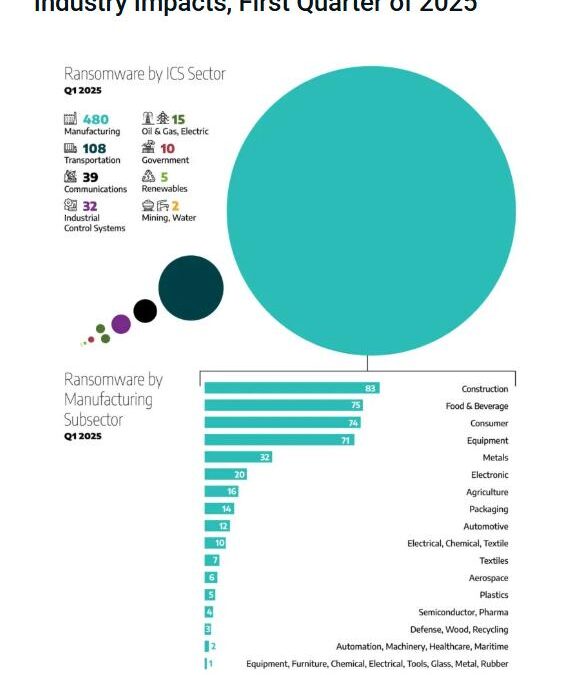

Un rapport souligne que le secteur industriel a été le plus touché par les crimes de rasomware. Plus précisément, au cours des derniers mois de 2025, jusqu’à 480 de ces industries ou usines ont été attaquées.

Par sous-secteurs, on constate que dans le secteur de la métallurgie, 32 entreprises ont été touchées.

Cette nouvelle, bien sûr, n’apparaîtra pas dans la section des nouvelles. Il n’est pas de très bonne presse de montrer les vulnérabilités des entreprises, mais des rapports comme celui de Dragos peuvent être un bon avertissement pour prendre des précautions afin d’éviter que des attaques informatiques ne causent des dommages irréparables à nos commandes, à nos ventes ou à notre technologie.

Principales conclusions du rapport :

- Les attaques de ransomware sont passées d’environ 600 au quatrième trimestre 2024 à 708 au premier trimestre 2025.

- Le secteur manufacturier a été le plus touché, représentant 68 % des cas. Au sein de ce secteur, les sous-secteurs de la construction, de l’alimentation et des boissons, des biens de consommation et des équipements industriels ont concentré le plus d’activité.

- L’Océanie a enregistré 14 incidents, principalement en Australie (13), et un en Nouvelle-Zélande. L’Amérique du Nord et l’Europe ont également connu des augmentations significatives.

- Bien qu’aucune nouvelle variante ciblant spécifiquement les systèmes de contrôle industriel (SCI) ne soit apparue, des perturbations opérationnelles à grande échelle ont été signalées.

- Les techniques émergentes comprennent l’utilisation de logiciels malveillants basés sur l’intelligence artificielle, des tactiques d’extorsion non cryptées, l’implication d’acteurs étatiques et l’évasion avancée des solutions EDR.

- Des méthodes telles que l’hameçonnage piloté par l’IA, l’exploitation des vulnérabilités de type « zero-day », l’abus d’accès à distance et le vol d’informations d’identification persistent également.

- Le groupe Cl0p a considérablement augmenté son activité, profitant des défaillances de la plateforme Cleo Managed File Transfer.

- La convergence entre les environnements informatiques et les TO continue d’intensifier l’impact des attaques.

- La désinformation et les déclarations non vérifiées des groupes criminels rendent les stratégies défensives difficiles.

Dans le détail, l’industrie manufacturière a signalé 480 attaques au cours du premier trimestre, contre 424 au cours de la période précédente. Le sous-secteur de l’alimentation et des boissons a été le plus touché, avec 75 incidents (16 %). Les attaquants ont exploité les faiblesses de l’accès à distance, de la gestion des informations d’identification et de la sécurité de la chaîne d’approvisionnement, ce qui a aggravé les dommages opérationnels et entravé les réactions.

Recommandations et mesures de défense

M. Dragos souligne l’importance des mesures défensives proactives et des capacités de détection précoce. L’application de règles basées sur des renseignements solides sur les menaces permet aux équipes de sécurité d’identifier les signes d’attaques à un stade précoce, réduisant ainsi le risque de perturbations graves.

Le rapport recommande aux organisations d’adopter des mesures clés telles que

- Mise en œuvre d’une authentification multifactorielle forte (MFA).

- Surveillance intensive des zones critiques du réseau.

- Sauvegardes hors ligne sécurisées.

- Protocoles améliorés pour la gestion de l’accès à distance.

En outre, il est essentiel d’assurer la formation continue du personnel, de revoir régulièrement l’architecture du réseau et d’utiliser des solutions de détection basées sur l’IA. Ces mesures contribuent à atténuer les menaces complexes telles que l’hameçonnage généré par l’IA, l’extorsion en clair ou les attaques d’États-nations, comme celles attribuées au groupe Qilin. Il est également recommandé de valider les renseignements sur les menaces afin de contrer les pratiques trompeuses, telles que celles associées à Babuk 2.

Dans un contexte où l’écosystème des ransomwares devient de plus en plus fragmenté et sophistiqué, des stratégies défensives proactives, un partage agile de l’information et une collaboration entre les acteurs clés sont essentiels pour protéger les opérations industrielles et les infrastructures critiques. Le renforcement de la cybersécurité à la convergence IT/OT, la protection des chaînes d’approvisionnement vulnérables et l’amélioration des systèmes de notification contribueront à accroître la résilience face à ces menaces persistantes.