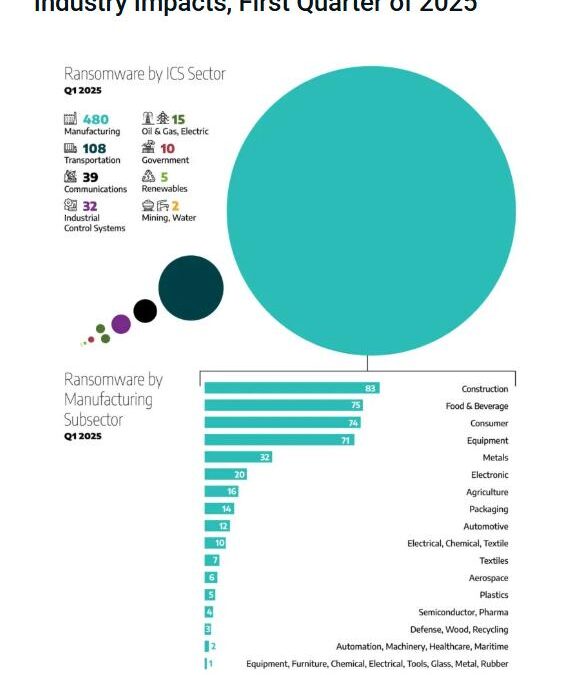

В отчете подчеркивается, что промышленный сектор больше всего пострадал от преступлений rasomware. В частности, за последние несколько месяцев 2025 года атакам подверглись до 480 промышленных предприятий или фабрик.

По подсекторам мы видим, что в металлургическом секторе пострадали 32 компании.

Эта новость, конечно, не появится в разделе новостей. Не очень хорошо показывать уязвимости компаний в прессе, но такие сообщения, как это сообщение Драгоса, могут стать хорошим предупреждением о необходимости принять меры предосторожности, чтобы компьютерные атаки не нанесли непоправимый ущерб нашим заказам, продажам или технологиям.

Основные выводы отчета:

- Число атак с использованием Ransomware увеличилось с примерно 600 в IV квартале 2024 года до 708 в I квартале 2025 года.

- Больше всего пострадал обрабатывающий сектор, на который пришлось 68 % случаев. В этом секторе наибольшая активность была сосредоточена в подсекторах строительства, производства продуктов питания и напитков, потребительских товаров и промышленного оборудования.

- В Океании зарегистрировано 14 инцидентов, в основном в Австралии (13), и один — в Новой Зеландии. В Северной Америке и Европе также наблюдается значительный рост.

- Хотя новых вариантов, нацеленных непосредственно на промышленные системы управления (ICS), не появилось, сообщалось о масштабных нарушениях работы.

- Новые методы включают использование вредоносных программ на основе искусственного интеллекта, тактику вымогательства без шифрования, участие государственных субъектов и усовершенствованное уклонение от решений EDR.

- Сохраняются и такие методы, как фишинг с использованием искусственного интеллекта, эксплуатация уязвимостей “нулевого дня”, злоупотребление удаленным доступом и кража учетных данных.

- Группа Cl0p значительно увеличила свою активность, воспользовавшись сбоями в работе платформы Cleo Managed File Transfer.

- Слияние ИТ- и ТО-среды продолжает усиливать воздействие атак.

- Дезинформация и непроверенные заявления преступных группировок затрудняют реализацию оборонительных стратегий.

В первом квартале в обрабатывающей промышленности было зарегистрировано 480 нападений по сравнению с 424 в предыдущем периоде. Больше всего пострадал подсектор производства продуктов питания и напитков — 75 инцидентов (16 %). Злоумышленники использовали слабые места в системах удаленного доступа, управления учетными данными и безопасности цепочек поставок, что усугубляло операционный ущерб и затрудняло ответные меры.

Рекомендации и защитные меры

Драгос подчеркивает важность проактивных защитных мер и возможностей раннего обнаружения. Применение правил, основанных на надежной аналитике угроз, позволяет командам безопасности выявлять признаки атак на ранней стадии, снижая риск серьезных сбоев в работе.

Отчет рекомендует организациям принять такие ключевые меры, как:

- Внедрение надежной многофакторной аутентификации (MFA).

- Интенсивный мониторинг критических областей сети.

- Безопасное автономное резервное копирование.

- Усовершенствованные протоколы для управления удаленным доступом.

Кроме того, необходимо проводить постоянное обучение персонала, регулярно пересматривать архитектуру сети и использовать решения для обнаружения на основе искусственного интеллекта. Эти меры помогут смягчить последствия таких сложных угроз, как фишинг, генерируемый ИИ, вымогательство без шифрования или атаки со стороны национальных государств, например, приписываемые группе Qilin. Также рекомендуется проверять данные об угрозах, чтобы противостоять обманным действиям, например, связанным с Babuk 2.

В условиях, когда экосистема ransomware становится все более раздробленной и изощренной, для защиты промышленных предприятий и критически важной инфраструктуры необходимы стратегии проактивной защиты, оперативный обмен информацией и сотрудничество между ключевыми участниками. Укрепление кибербезопасности на стыке ИТ/ОТ, защита уязвимых цепочек поставок и совершенствование систем оповещения помогут повысить устойчивость к этим постоянным угрозам.