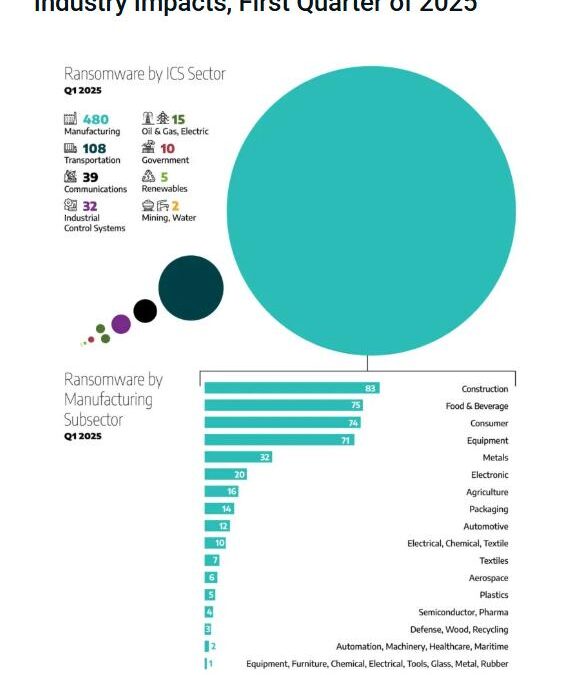

Um relatório destaca que o setor industrial foi o mais afetado pelos crimes de rasomware. Especificamente, nos últimos meses de 2025, até 480 desses setores ou fábricas foram atacados.

Por subsetores, podemos ver que, no setor de metais, 32 empresas foram afetadas.

Essa notícia, é claro, não aparecerá na seção de notícias. Não é muito bom para a imprensa mostrar as vulnerabilidades das empresas, mas relatórios como este da Dragos podem ser um bom aviso para tomarmos precauções a fim de evitar que ataques de computador causem danos irreparáveis aos nossos pedidos, vendas ou tecnologia.

Principais conclusões do relatório:

- Os ataques de ransomware aumentaram de cerca de 600 no quarto trimestre de 2024 para 708 no primeiro trimestre de 2025.

- O setor manufatureiro foi o mais atingido, respondendo por 68% dos casos. Dentro desse setor, os subsetores de construção, alimentos e bebidas, bens de consumo e equipamentos industriais concentraram a maior parte da atividade.

- A Oceania registrou 14 incidentes, a maioria na Austrália (13) e um na Nova Zelândia. A América do Norte e a Europa também registraram aumentos significativos.

- Embora não tenham surgido novas variantes voltadas especificamente para os sistemas de controle industrial (ICS), foram relatadas interrupções operacionais em grande escala.

- As técnicas emergentes incluem o uso de malware baseado em inteligência artificial, táticas de extorsão não criptografadas, o envolvimento de agentes estatais e a evasão avançada de soluções EDR.

- Métodos como phishing orientado por IA, exploração de vulnerabilidades de dia zero, abuso de acesso remoto e roubo de credenciais também persistem.

- O grupo Cl0p aumentou significativamente sua atividade, aproveitando as falhas na plataforma Cleo Managed File Transfer.

- A convergência entre os ambientes de TI e TO continua a intensificar o impacto dos ataques.

- A desinformação e as declarações não verificadas de grupos criminosos dificultam as estratégias defensivas.

Em detalhes, o setor de manufatura registrou 480 ataques no primeiro trimestre, em comparação com 424 no período anterior. O subsetor de alimentos e bebidas foi o mais afetado, com 75 incidentes (16%). Os atacantes exploraram pontos fracos no acesso remoto, no gerenciamento de credenciais e na segurança da cadeia de suprimentos, exacerbando os danos operacionais e dificultando as respostas.

Recomendações e medidas defensivas

Dragos enfatiza a importância das medidas defensivas proativas e dos recursos de detecção precoce. A aplicação de regras baseadas em inteligência robusta contra ameaças permite que as equipes de segurança identifiquem sinais de ataques em um estágio inicial, reduzindo o risco de interrupções graves.

O relatório recomenda que as organizações adotem medidas importantes, como

- Implementação de autenticação multifatorial (MFA) forte.

- Monitoramento intensivo das áreas críticas da rede.

- Backups off-line seguros.

- Protocolos aprimorados para gerenciamento de acesso remoto.

Além disso, é essencial fornecer treinamento contínuo à equipe, revisar regularmente a arquitetura da rede e empregar soluções de detecção baseadas em IA. Essas ações ajudam a mitigar ameaças complexas, como phishing gerado por IA, extorsão não criptografada ou ataques de estado-nação, como os atribuídos ao grupo Qilin. Também é recomendável validar a inteligência de ameaças para combater práticas enganosas, como as associadas ao Babuk 2.

Em um contexto em que o ecossistema de ransomware está se tornando mais fragmentado e sofisticado, estratégias defensivas proativas, compartilhamento ágil de informações e colaboração entre os principais agentes são essenciais para proteger as operações industriais e a infraestrutura crítica. O fortalecimento da segurança cibernética na convergência de TI/OT, a proteção de cadeias de suprimentos vulneráveis e a melhoria dos sistemas de notificação ajudarão a aumentar a resiliência a essas ameaças persistentes.