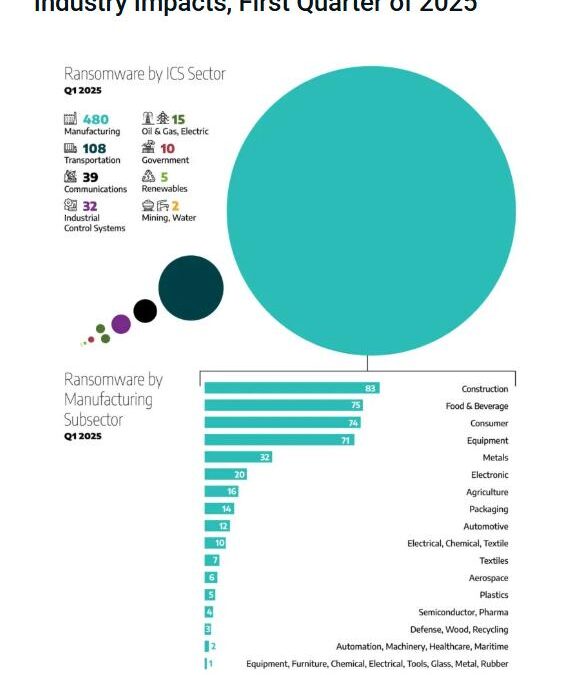

ある報告書は、産業部門がラゾムウェア犯罪の影響を最も受けていることを強調している。具体的には、2025年のここ数ヶ月の間に、これらの産業や工場のうち480までが攻撃を受けている。

サブセクター別に見ると、金属セクターでは32社が影響を受けた。

もちろん、このニュースはニュース欄には掲載されない。企業の脆弱性を示すのはあまり良い報道とは言えないが、ドラゴスの今回のような報道は、コンピュータ攻撃によって受注や販売、技術に取り返しのつかない損害が生じないよう、予防策を講じるための良い警告となるだろう。

主な調査結果

- ランサムウェアによる攻撃は、2024年第4四半期の約600件から2025年第1四半期には708件に増加した。

- 最も打撃を受けたのは製造業で、全体の68%を占めた。このセクターの中では、建設、食品・飲料、消費財、産業機器のサブセクターに最も多くの被害が集中した。

- オセアニアでは、オーストラリアを中心に14件(13件)、ニュージーランドで1件発生した。北米とヨーロッパも大幅に増加した。

- 特に産業制御システム(ICS)を標的とした新たな亜種は出現しなかったが、大規模な業務妨害が報告された。

- 新たな手口としては、人工知能ベースのマルウェアの使用、暗号化されていない恐喝手口、国家主体の関与、EDRソリューションの高度な回避などがある。

- AIを利用したフィッシング、ゼロデイ脆弱性の悪用、リモートアクセスの悪用、クレデンシャルの窃取といった手口も後を絶たない。

- Cl0pグループは、Cleo Managed File Transferプラットフォームの障害を利用して、活動を大幅に拡大した。

- IT環境とTO環境の融合は、攻撃のインパクトを強め続けている。

- 犯罪グループによる偽情報や検証されていない声明は、防衛戦略を困難にする。

詳細には、製造業では480件の攻撃が報告され、前期は424件であった。最も被害を受けたのは食品・飲料のサブセクターで、75 件(16%)であった。攻撃者はリモート・アクセス、クレデンシャル管理、サプライ・チェーン・セキュリティの脆弱性を悪用し、業務上の損害を拡大させ、対応を妨げた。

提言と防御策

ドラゴスは、プロアクティブな防御策と早期検知機能の重要性を強調する。強固な脅威インテリジェンスに基づくルールを適用することで、セキュリティチームは攻撃の兆候を早い段階で特定し、深刻な混乱のリスクを軽減することができます。

報告書は、組織に対し、以下のような主要な対策を採用するよう勧告している:

- 強力な多要素認証(MFA)の導入。

- ネットワークの重要なエリアを集中的に監視。

- 安全なオフラインバックアップ。

- リモートアクセス管理用プロトコルの強化。

さらに、継続的なスタッフ・トレーニングの実施、ネットワーク・アーキテクチャの定期的な見直し、AIベースの検知ソリューションの採用が不可欠である。これらの対策は、AIが生成するフィッシング、暗号化されていない恐喝、Qilinグループに起因するような国家攻撃などの複雑な脅威を軽減するのに役立つ。また、Babuk 2に関連するような欺瞞的行為に対抗するため、脅威インテリジェンスを検証することも推奨される。

ランサムウェアのエコシステムがより細分化され、高度化している状況において、産業オペレーションと重要インフラを保護するためには、プロアクティブな防御戦略、機敏な情報共有、主要関係者間の連携が不可欠である。ITとOTの融合におけるサイバーセキュリティを強化し、脆弱なサプライチェーンを保護し、通知システムを改善することは、こうした持続的な脅威に対する回復力を高めることにつながる。