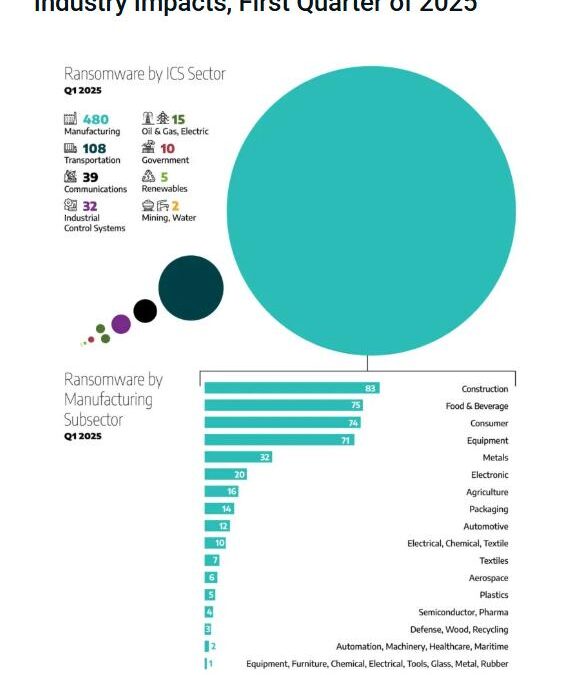

يسلط تقرير الضوء على أن القطاع الصناعي كان الأكثر تضررًا من جرائم راسوم وير. على وجه التحديد، في الأشهر القليلة الماضية من عام 2025، تعرض ما يصل إلى 480 من هذه الصناعات أو المصانع للهجوم.

حسب القطاعات الفرعية، يمكننا أن نرى أنه في قطاع المعادن، تأثرت 32 شركة.

لن تظهر هذه الأخبار بالطبع في قسم الأخبار. ليس من الجيد أن تُظهر الصحافة نقاط الضعف في الشركات، لكن تقارير مثل هذا الخبر الذي كتبه دراغوس يمكن أن يكون تحذيرًا جيدًا لاتخاذ الاحتياطات اللازمة لمنع هجمات الكمبيوتر من التسبب في أضرار لا يمكن إصلاحها لطلباتنا أو مبيعاتنا أو التكنولوجيا.

النتائج الرئيسية للتقرير:

- زادت هجمات برامج الفدية من حوالي 600 هجوم في الربع الرابع من عام 2024 إلى 708 هجمات في الربع الأول من عام 2025.

- كان قطاع الصناعات التحويلية هو الأكثر تضررًا، حيث استحوذ على 68% من الحالات. وضمن هذا القطاع، تركز معظم النشاط في القطاعات الفرعية للبناء والأغذية والمشروبات والسلع الاستهلاكية والمعدات الصناعية.

- سجلت أوقيانوسيا 14 حادثة، معظمها في أستراليا (13)، وحادثة واحدة في نيوزيلندا. كما شهدت أمريكا الشمالية وأوروبا زيادات كبيرة.

- وعلى الرغم من عدم ظهور أي متغيرات جديدة تستهدف أنظمة التحكم الصناعي (ICS) على وجه التحديد، إلا أنه تم الإبلاغ عن حدوث اضطرابات تشغيلية واسعة النطاق.

- تشمل التقنيات الناشئة استخدام البرمجيات الخبيثة القائمة على الذكاء الاصطناعي، وتكتيكات الابتزاز غير المشفرة، وتورط الجهات الفاعلة الحكومية والتهرب المتقدم من حلول EDR.

- كما تستمر أساليب مثل التصيّد الاحتيالي المدفوع بالذكاء الاصطناعي، واستغلال الثغرات الأمنية في يوم الصفر، وإساءة استخدام الوصول عن بُعد، وسرقة بيانات الاعتماد.

- زادت مجموعة Cl0p من نشاطها بشكل كبير، مستفيدةً من الإخفاقات في منصة Cleo Managed File Transfer.

- يستمر التقارب بين بيئات تكنولوجيا المعلومات وبيئات تكنولوجيا المعلومات في تكثيف تأثير الهجمات.

- المعلومات المضللة والبيانات التي لم يتم التحقق منها من قبل الجماعات الإجرامية تجعل الاستراتيجيات الدفاعية صعبة.

بالتفصيل، أبلغ قطاع التصنيع عن 480 هجومًا في الربع الأول، مقارنة بـ 424 هجومًا في الفترة السابقة. كان القطاع الفرعي للأغذية والمشروبات الأكثر تضررًا، حيث وقع 75 حادثًا (16%). وقد استغل المهاجمون نقاط الضعف في الوصول عن بُعد وإدارة بيانات الاعتماد وأمن سلسلة التوريد، مما أدى إلى تفاقم الأضرار التشغيلية وعرقلة الاستجابات.

التوصيات والتدابير الدفاعية

يشدد دراغوس على أهمية التدابير الدفاعية الاستباقية وقدرات الكشف المبكر. يسمح تطبيق القواعد المستندة إلى معلومات قوية عن التهديدات لفرق الأمن بتحديد علامات الهجمات في مرحلة مبكرة، مما يقلل من خطر حدوث اضطرابات خطيرة.

يوصي التقرير بأن تعتمد المنظمات تدابير رئيسية مثل:

- تنفيذ مصادقة قوية متعددة العوامل (MFA).

- المراقبة المكثفة للمناطق الحرجة في الشبكة.

- نسخ احتياطية آمنة غير متصلة بالإنترنت.

- بروتوكولات محسّنة لإدارة الوصول عن بُعد.

بالإضافة إلى ذلك، من الضروري توفير التدريب المستمر للموظفين، ومراجعة بنية الشبكة بانتظام، واستخدام حلول الكشف القائمة على الذكاء الاصطناعي. تساعد هذه الإجراءات في التخفيف من حدة التهديدات المعقدة مثل التصيد الاحتيالي الذي ينشئه الذكاء الاصطناعي أو الابتزاز غير المشفر أو هجمات الدول القومية، مثل تلك المنسوبة إلى مجموعة Qilin. يوصى أيضًا بالتحقق من صحة معلومات التهديدات لمواجهة الممارسات الخادعة، مثل تلك المرتبطة ببابوك 2.

وفي سياق أصبحت فيه منظومة برمجيات الفدية الخبيثة أكثر تجزئة وتطوراً، فإن الاستراتيجيات الدفاعية الاستباقية ومشاركة المعلومات بشكل سريع والتعاون بين الجهات الفاعلة الرئيسية ضرورية لحماية العمليات الصناعية والبنية التحتية الحيوية. سيساعد تعزيز الأمن السيبراني عند التقارب بين تكنولوجيا المعلومات/التكنولوجيا التشغيلية وحماية سلاسل التوريد المعرضة للخطر وتحسين أنظمة الإخطار على زيادة القدرة على الصمود في مواجهة هذه التهديدات المستمرة.